Segurança de sistemas críticos

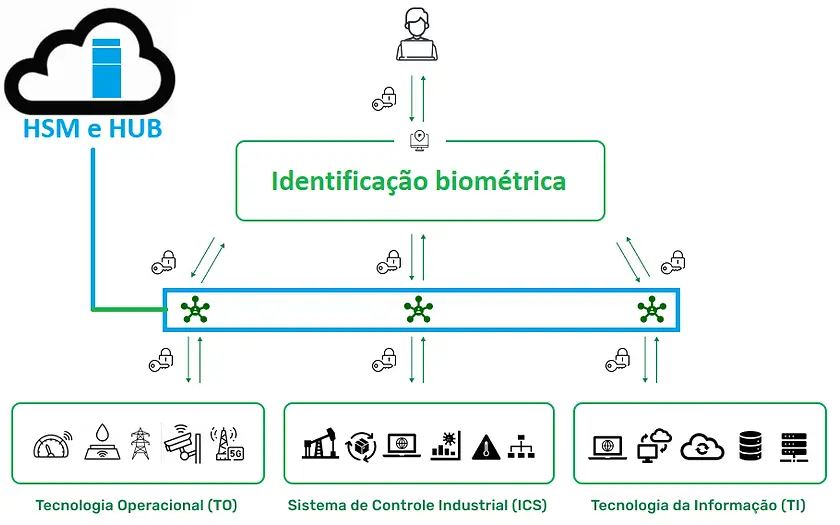

Solução baseada no conceito de Zero Trust, que protege os seus sistemas, equipamentos e dispositivos de TI, TO e SCI contra ataques de hackers atuando em sua maior vulnerabilidade - as credenciais de acesso.

Para um hacker ter sucesso em um ataque, ele precisa de uma credencial de acesso.

Eliminamos o uso de senhas para acesso às informações sensíveis e sistemas críticos, reduzindo drasticamente a superfície de exposição das Companhias, visando garantir a continuidade do negócio.

Tire dos hackers o que eles mais precisam

81% das violações relacionadas a hackers usam senhas roubadas ou fracas (fonte Verizon, 2022);

54% dos ataques de ransomware iniciam pelo roubo de credenciais (fonte Dark Reading, 2022);

327 dias é o tempo médio que levou para identificar credenciais roubadas ou comprometidas (fonte IBM, 2022);

Agora pense: sem credenciais, sem ataque.

Segundo a Sophos, em 2023 os criminosos tiveram sucesso em 76% dos ataques de ransomware contra organizações no mundo todo.

No Brasil este número foi de 73%, sendo que 47% das empresas hackeadas levaram uma semana para se recuperar, enquanto 21% precisaram de um mês e 30% entre 1 a 6 meses.

Retiramos as credenciais das mãos de colaboradores e da cadeia de fornecedores estratégicos das Companhias, sem prejuízo à operação:

> A Companhia passa a ter uma Política de Gestão de Acesso alinhada às melhores práticas de segurança de nível mundial;

> Higienizamos a base de usuários, com a exclusão de contas fantasma;

> Entregamos facilidade na revogação de acessos de usuários, bem como autorização de novos acessos;

> Não há mais a necessidade de uso de VPN, eliminando um risco crítico e reduzindo custos;

> Possibilidade de retirada de sistemas críticos de acesso via internet pública;

> Todos os acessos são auditados, seguindo orientações da LGPD;

> Potencial redução de custo de alguns serviços, com a redução do número de credenciais (reuso de licenças).

A solução é uma plataforma em nuvem que possui 5 componentes principais:

1) cofre de senhas

2) interface de gestão

3) hub de acesso

4) aplicativo de autenticação do cliente

5) agente para dispositivos IoT

Por ser baseada em nuvem, permite agilidade na implantação, alta disponibilidade com redundância geográfica, alto desempenho com elasticidade para crescimento de acordo com a necessidade de uso e alto grau de segurança, em conformidade com as mais exigentes normas vigentes.

Há uma opção híbrida, que permite a instalação de um de seus principais elementos (Hub de acesso) em infraestrutura local ou de preferência do cliente.

O funcionamento é composto de quatro passos principais:

O usuário acessa a plataforma de segurança a partir de conexão à Internet e é validado usando um aplicativo de identificação proprietário em seu celular, utilizando biometria, sem a necessidade de senha.

Após a validação, a plataforma disponibiliza ao usuário um menu somente com os sistemas que ele pode acessar, com os respectivos níveis de acesso.

A conexão ao sistema escolhido é feita via túnel seguro (criptografado), conectando a máquina do usuário exclusivamente ao sistema específico, e toda a sessão pode ser gravada, se desejado.

Funciona com qualquer tipo de sistema: de websites, servidores, desktops, redes sociais, certificados digitais, bancos de dados, serviços em nuvem até equipamentos IoT.

Além das credencias de acesso, a plataforma guarda e gerencia strings de conexão a bancos de dados. Atualmente, é compatível com:

> PostgreSQL

> MySQL

> Aurora

> Microsoft SQL Server

> Oracle

A gestão de strings de conexão a bancos de dados soluciona dois problemas:

1. Tira das mãos dos desenvolvedores o acesso direto ao banco, muito desejável para quem possui, por exemplo, times terceirizados de desenvolvimento.

2. Permite a troca de senha “à quente” da senha do banco de dados por meio da interface da plataforma, sem a necessidade de fazer um novo deploy da aplicação, uma vez que a string do banco é passada via API.

No caso de dispositivos IoT, a gestão pode se dar de forma direta ou indireta:

Forma direta: caso o sistema do dispositivo seja baseado em Linux (a grande maioria é), Companhias com centenas de dispositivos podem solicitar aos fornecedores destes dispositivos a inclusão de um pequeno agente ao dispositivo, responsável por permitir acesso ao referido dispositivo somente por dentro da plataforma de segurança, via uso de túnel reverso, bloqueando quaisquer acessos de outra forma, inclusive acessos a portas de administração locais.

Especialmente útil para empresas que possuem robôs em linha de montagem, que podem ser suscetíveis a ataques.

Forma indireta: em casos onde a inserção do agente no dispositivo não é possível, a gestão segue o fluxo normal, armazenando-se as credenciais de acesso no sistema como é feito com os demais recursos.

Os usuários acessam a plataforma e os ativos críticos sem o uso de login e senha, utilizando chaves privadas com autenticação biométrica de forma transparente, garantindo o não repúdio de quem acessa.

Os usuários acessam a plataforma e os ativos críticos sem o uso de login e senha, utilizando chaves privadas com autenticação biométrica de forma transparente, garantindo o não repúdio de quem acessa.

Além de ter um cadastro de usuários próprio, que pode conter informações de usuários externos que se autentiquem em sistemas de diretório como Google e Azure AD, a solução permite ao administrador a autenticação com um outro usuário, com a finalidade de testes ou averiguação de permissões.

Os recursos podem ser agrupados e administrados em grupos, permitindo identificar, com rapidez, se um determinado usuário ou grupo tem acesso a um recurso específico.

Esta abordagem é muito útil, por exemplo, em situações onde é necessário negar o acesso a um determinado usuário a seus recursos ou até mesmo inclui-lo em um outro grupo por razões de delisgamento, mudança de função ou papéis dentro da organização.

A solução coleta e armazena os dados dos dispositivos de forma segura, utilizando criptografia e proteção contra roubo de equipamentos.

As VPNs têm revelado vulnerabilidades e dificuldades de implantação – sem mencionar seus altos custos – que afetam a operação de muitas organizações.

Além disso, sua principal funcionalidade - gerar um canal seguro entre dispositivos e redes remotos - não consegue proteger um ambiente de uma enorme (e amplamente explorada) variedade de ataques, como malwares e roubo de credenciais.

Os conectores, também conhecidos como proxys reversos ou hubs, conectam o usuário a aplicações remotas geralmente sem a necessidade de um cliente proprietário do lado do usuário, reforçando a estratégia de menor privilégio (least privilege), ou seja, dando acesso somente aos recursos necessários para que os usuários desempenhem suas tarefas.

A solução está em conformidade com as principais regulamentações globais de proteção de dados e segurança de IoT.

Além disso, ela foca em prevenir, e não remediar, problemas de segurança, reduzindo os custos e os riscos de violações de dados.

Audita tudo que os usuários fazem no âmbito da operação da plataforma.

Por exemplo, quando um usuário com poder de administrador modifica algum recurso, acrescenta ou remove permissões, estas ações ficam registradas dentro da própria plataforma, com mecanismos de inviolabilidade, ou seja, nem os administradores podem modificar seu conteúdo.

Isto garante a conformidade com as normas, determinando que rigorosamente todos os usuários da plataforma, independente do nível de acesso, estão sujeitos a serem auditados.

Para os recursos criados dentro da plataforma, em alguns casos a solução gera um log de atividades com os comandos digitados pelo usuário, como por exemplo em plataformas Linux/Unix.

Também é possível realizar a gravação de sessões completas no formato de vídeo para sessões de protocolo SSH e RDP, utilizando uma tecnologia própria de codec para otimização de espaço de armazenamento em disco.

Um player embutido é fornecido para visualização da sessão, ou é possível fazer o donwload do vídeo.

Além de auditoria, os recursos de gravação também são muito úteis para os gestores da plataforma, para verificar como uma determinada tarefa foi realizada, ou literalmente para rastrear algum tipo de manutenção de sistemas, identificando procedimentos incorretamente realizados, dentre outras inúmeras possibilidades.

As informações de auditoria da plataforma ainda podem ser exportadas em diferentes formatos, como Microsoft Excel ou ainda para sistemas extermos SIEM (Security Information Event Management), assim os gestores de tecnologia podem tratar os eventos em plataformas específicas, desenhadas para esta finalidade.